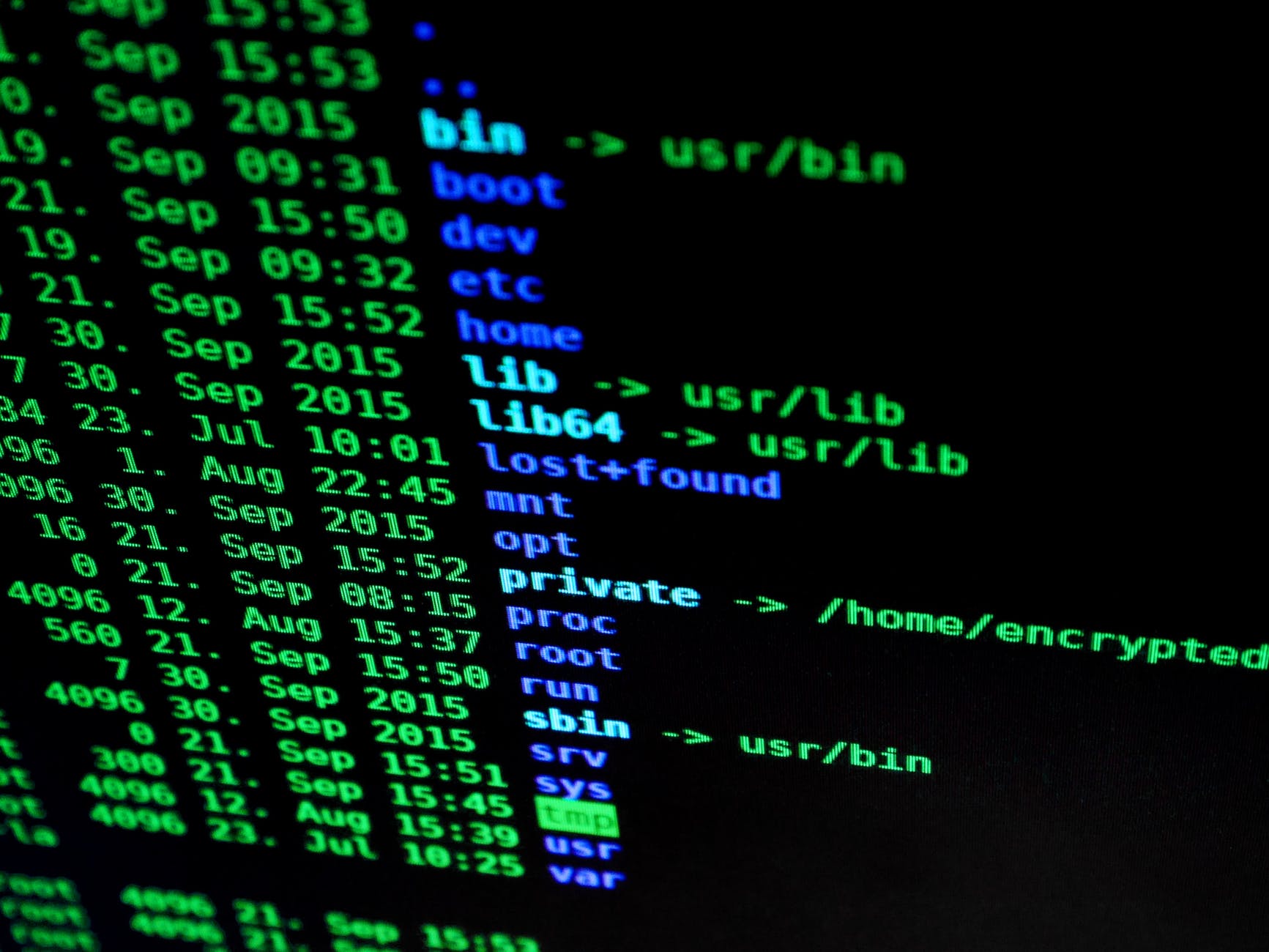

مرحبا, يوجد خاصية في الفايرول csf تقوم بعملية Port Flood Protection طبعاً الخاصية هذه نقوم بإعدادها وهية تقوم بدورها بمخاطبة الجدار الناري الاساسي في نظام لينكس وهو IPT او IPTables

طريقة عملها: منطقياً الـ Flood يتم بطريقتين الاولى من خلال اتصال معين والثانية من خلال عدة اتصالات وكل اتصال من هذه الاتصالات يتصل بالمزود بكل مالدية من طاقة وبالعادة يتم توحيد مكان الضرب مثلاً يكون الضرب على HTTPd بروتوكول TCP منفذ 80

من خلال هذه الخاصية نستطيع تحديد عدد الاتصالات لكل اي بي بسهولة.

المتطلبات

- تركيب جدار ناري CSF اخر اصدار

- IPT مفعل ويعمل بشكل جيد

- الموديل IPT_Recent الخاص بالـ IPT

التطبيق

من خلال الكونفق الخاص بـ csf وهو على المسار التالي, نقوم بفتحة

nano /etc/csf/csf.confنقوم بالضغط على CTRL + W ونبحث عن PORTFLOOD سوف نحد السطر بالشكل التالي افتراضياً

PORTFLOOD = " "نضع بداخل ” ” الاعداد الذي نريدة, كما في المثال التالي

PORTFLOOD = "80;tcp;20;10"شرح للمثال السابق; نبدأ من الشمال. 80 وتعني المنفذ TCP وهنا حددنا نوع البروتوكول 20 هو عدد الاتصالات المسموح بة بنفس الوقت 10 وهو وقت الايقاف المؤقت وبعد ال10 ثواني يتم السماح للأي بي بعمل اتصالات جديدة.

ملاحظة مهمة: ipt_recent يستطيع حساب 20 Packets لكل عنوان, لذا تستطيع تغيير عدد الاتصالات من 1 إلى 20 فقط

هل هنالك امكانية اضافة اكثر من منفذ ؟ نعم ويكون بالشكل التالي (مجرد مثال)

PORTFLOOD = "22;tcp;10;200,21;tcp;15;100,80;tcp;20;5"لاحظ اني عند كل اضافة منفذ جديد اضع فاصلة (,)

في المثال السابق اخترت اكثر من منفذ وهم 22 و 21 و 80 وتستطيع اضافة المزيد وتستطيع تغيير عدد الاتصالات و وقت الايقاف المؤقت وايضاً تغيير نوع البروتوكول مثلاً من TCP إلى UDP وهكذا.

بعد الانتهاء من التعديل. نقوم بحفظ الملف CTRL + X ثم Y ثم Enter

واخيراً لا ننسى اعادة تشغيل CSF بالأمر التالي

csf -rتقبلو اطيب تحية

مصفطى البازي.

عند الاشتراك سيصلك جديد منشوراتي ومقالاتي على ايميلك. لا يتم نشر اي اعلانات ابدًا، فقط المقالات التي انشرها هنا في مدونتي هذه.

التعليقات: 5 On صد هجوم الفلود بواسطة CSF و IPT_Recent

موضوع رائع وميزة رائعة

لكن سؤال اخي الكريم

في حال كان لدينا اكثر من اتصال على نفس الأي بي

اي مثلاً في سوريا ’ جميع المستخدمين لشركة معينة يدخلون الموقع بأي بي واحد فقط و قد يكون موقع مشهور و عليه عدد زوار كبير و بنفس الوقت هناك اشخاص يحاولون عمل هجوم ddoss على السيرفر ..

فهل يمكن زيادة ال ipt_recent عن 20 ؟؟

او هل هناك طريقة لتحديد عدد إتصالات الأي بي الواحد ب 100 فقط على سبيل المثال

تقبل التحيات

سؤال آخر في صميم المووضع

مثلاً في صفحة Firewall Deny IP

لدي التالي

00.00.00 # lfd: (CT) IP 00.00.00 found to have 535 connections – Thu Nov 12 07:06:50 2009

من اين يمكنني تحديد عدد الإتصالات المسموح بها و الوقت قبل حجب الأي بي ؟

@حسان زمزم

@حسان زمزم

لا. لايمكن زيادتة

هنالك ادوات اخرى مثل ddos-deflate تعمل على تحديد الاتصالات لكل اي بي.

بخصوص السؤال الاخر:

هذا هوا اصلاً csf شاف ان الاي بي الفلاني عندة اتصالات كثيرة .. فقام بحجبة

بخصوص الوقت تحصلة في الكونفق الخاص ب csf

شكراً للإجابة

ولكن ما اسم الحقل الذي فيه هذا الخيار

تقبل تحياتي

@حسان زمزم

LF_TRIGGER_PERM هذا الحقل .. الحساب بالثواني يعني .. خليها من 30 دقيقة إلى ساعتين افضل شيء.